Résumés

Résumé

Après avoir déjà mené des opérations cyber dans une optique de lutte contre la prolifération nucléaire et balistique, les États-Unis entendent désormais aller plus loin et envisagent officiellement de recourir à des actions cyber pour saboter des parties de l’arsenal nucléaire déployé de certains États qui en sont dotés. L’intégration du cyber dans la panoplie des moyens de contre-force s’inscrit dans le cadre d’une nouvelle stratégie visant à protéger le territoire américain d’une attaque nucléaire et recouvrant, en complément de l’interception des missiles en vol, des opérations offensives, dites left of launch, visant à neutraliser les missiles au sol avant leur lancement. Cet article part de l’idée selon laquelle la volonté même de faire peser une menace sur l’arsenal nucléaire d’autres États est en soi déstabilisante, mais entend montrer que le cyber, du fait de ses caractéristiques propres, risque bien d’accentuer encore cet effet déstabilisateur.

Mots-clés:

- contre-force,

- cyber,

- dissuasion nucléaire,

- États-Unis,

- limitation des dommages

Abstract

While it has already conducted cyber operations in order to fight nuclear and ballistic proliferation, the United States now intends to go further and has officially endorsed the use of cyber tools to sabotage parts of other states’ deployed nuclear arsenal. The integration of cyber within the array of counterforce instruments stems from a new strategy designed to protect the territory of the United States from a nuclear attack. This strategy relies, in addition to the in-flight interception of missiles, on offensive operations, called “left of launch”, aimed at neutralizing missiles on the ground prior to their launch. This article acknowledges as a starting point that being willing to threaten the survivability of other states’ nuclear arsenal is by itself destabilizing, but intends to show that cyber operations, due to their distinctive features, risk increasing even further this destabilizing effect.

Key words:

- counterforce,

- cyber,

- damage limitation,

- nuclear deterrence,

- United-States

Corps de l’article

En mars 2017, le New York Times révélait que les États-Unis avaient lancé, trois ans auparavant, une campagne de sabotage du programme de missiles balistiques nord-coréen, s’appuyant pour cela sur des moyens cyber[1] (Sanger et Broad 2017a). L’objectif – qui ne semble pas avoir été atteint (Lewis 2017) – consistait à perturber les tests de missiles afin de retarder le développement par Pyongyang d’un missile balistique intercontinental. Quelques années auparavant, les États-Unis avaient déjà eu recours à des moyens cyber, notamment au ver Stuxnet[2], pour ralentir le processus d’enrichissement de l’uranium par l’Iran et ainsi repousser le moment où celui-ci pourrait se doter d’une arme nucléaire.

Ces deux campagnes de sabotage cyber ont une double originalité. D’une part, elles font partie des très rares cas connus d’attaques cyber ayant produit (ou recherché) une destruction physique (Lindsay 2013). D’autre part, elles actent le franchissement d’une étape symbolique dans l’interconnexion des domaines cyber et nucléaire, ayant entrouvert la porte à des actions cyber contre des composantes du programme nucléaire d’autres États (Caylor 2016). Ces deux campagnes s’inscrivaient toutefois dans une logique de lutte contre la prolifération balistique et nucléaire. Il ne s’agissait donc pas de s’en prendre à des systèmes d’armes opérationnels et déployés contribuant à la posture de dissuasion nucléaire d’un État, mais plutôt de freiner le processus de développement et d’acquisition de nouveaux systèmes d’armes par les deux pays concernés.

Les États-Unis entendent désormais aller plus loin : depuis le milieu des années 2010, ils envisagent ouvertement le recours à des moyens cyber pour neutraliser tout ou partie de l’arsenal nucléaire d’autres États, au premier rang desquels la Corée du Nord (Ackerman 2018). Le détail de ces opérations – leurs modalités concrètes, leur étendue, leur efficacité – demeure hautement confidentiel. Pour autant, plusieurs documents officiels, rendus publics, insistent bel et bien sur la nécessité pour les États-Unis d’intégrer les outils cyber dans la palette des moyens qu’ils déploient pour faire face aux menaces balistiques et nucléaires contre le territoire américain. Le cyber est ainsi appréhendé comme une option parmi d’autres dans le cadre d’une nouvelle vision plus englobante des défenses anti-missile, intégrant, en complément de l’interception en vol des missiles, des opérations offensives dites left of launch (c’est-à-dire visant à neutraliser les missiles au sol avant leur lancement).

L’apparition récente de cette nouvelle approche des défenses anti-missiles américaines, qui s’incarne dans le concept à la mode de left of launch missile defense, ne doit pas tromper l’observateur : il s’agit ni plus ni moins d’une nouvelle désignation de ce que l’on appelle traditionnellement, dans le champ des études sur le nucléaire, la stratégie de « limitation des dommages » (damage limitation en anglais). Cette stratégie recouvre justement la combinaison de moyens offensifs (dits de contre-force) et de moyens défensifs[3] pour détruire tout ou partie de l’arsenal nucléaire adverse, au sol ou en vol, de manière à réduire au minimum les conséquences d’une attaque en cas d’échec de la dissuasion. L’idée derrière cette stratégie est que, quand bien même la guerre nucléaire est improbable, si elle venait à avoir lieu, il serait alors préférable d’avoir les moyens d’en limiter l’impact plutôt que d’avoir à subir, sans possibilité de résistance, une attaque massive (Glaser et Fetter 2005). Ainsi, comme le soulignent Charles Glaser et Steve Fetter (2016 : 81), il existe effectivement une différence significative entre le fait de voir exploser sur son territoire zéro, une, dix ou cent têtes nucléaires.

Les États-Unis ont adopté officiellement une stratégie de limitation des dommages dans les années 1960 (Ball et Richelson 1986). Tout au long de la guerre froide, ils ont continué à investir massivement dans cette optique, développant notamment des programmes visant à détecter les sous-marins nucléaires lanceurs d’engins et les missiles mobiles soviétiques (Long et Green 2015) ainsi qu’à perturber les communications entre la chaîne de commandement et contrôle et les forces nucléaires déployées de l’urss (Fischer 2014). Plus récemment, les États-Unis ont lancé une multitude d’initiatives allant dans le sens d’un renforcement de leur capacité de limitation des dommages : citons, entre autres, le déploiement depuis le début des années 2000 d’un système de défense anti-missile balistique (Korda et Kristensen 2019 ; Schu 2019) ; le lancement d’un programme de frappes conventionnelles rapides, qui pourrait permettre, à terme, de mener une attaque désarmante avec des moyens conventionnels (Acton 2013 ; Brustlein 2015) ; ou encore l’augmentation de la précision des missiles balistiques américains, qui les rend désormais capables de prendre pour cible des missiles en silo (Lieber et Press 2017). Comme l’écrivent Lieber et Press (2013 : 5), « l’effort pour neutraliser les forces stratégiques adverses […] s’étend à travers presque tous les domaines de la guerre » – et désormais jusqu’à intégrer la dimension cyber.

L’adoption d’une stratégie de limitation des dommages est traditionnellement perçue comme déstabilisante (Glaser et Fetter 2005, 2016). En effet, un État qui, cherchant à protéger son territoire et sa population d’une attaque nucléaire, renforce ses capacités offensives ou défensives, fragilise de fait la confiance des autres États dans leurs propres arsenaux nucléaires. Source de sécurité pour l’un, la stratégie de limitation des dommages est source de vulnérabilité pour les autres. Le risque est d’aboutir à une situation dans laquelle un autre État perdrait, ou du moins douterait, de sa capacité à utiliser ses armes nucléaires. Une telle situation présente un double danger. Premièrement, elle va inciter l’État ayant des doutes sur la crédibilité de sa dissuasion nucléaire à adopter des contre-mesures. Celles-ci peuvent prendre la forme de l’acquisition de nouvelles armes, dans une logique de renforcement qualitatif ou quantitatif de son arsenal, alimentant de fait le risque d’une course aux armements. Par exemple, en réponse au déploiement américain d’un système de défense anti-missile, la Russie a développé une série de nouvelles armes stratégiques, incluant notamment un drone sous-marin à propulsion nucléaire (Hruby 2019). Les contre-mesures peuvent également prendre la forme d’une modification des postures nucléaires de l’État pour renforcer sa capacité à répliquer à une attaque nucléaire, mais au risque toutefois de faciliter le déclenchement accidentel ou non autorisé d’une frappe. Par exemple, la posture de lancement dès l’alerte vise à permettre à un État de lancer ses missiles balistiques en silo avant que ceux-ci ne soient détruits par une attaque adverse en premier. Elle implique une contraction extrême du temps de décision politique et présente le risque d’une autorisation de la mise à feu des missiles sur la base d’informations erronées[4].

Deuxièmement, l’adoption d’une stratégie de limitation des dommages renforce les risques d’escalade en temps de crise. De nombreux mécanismes peuvent ici jouer (Glaser et Fetter 2005, 2016). Citons simplement les multiples incitations à frapper en premier (et donc à faire escalader rapidement le conflit) qui se présentent aux deux acteurs en présence. Tout d’abord, l’État qui dispose d’une capacité de limitation des dommages a tout intérêt à utiliser celle-ci avant que son adversaire ne fasse usage de ses armes nucléaires (l’idée même derrière la notion de limitation des dommages est qu’il vaut mieux détruire le plus possible de missiles au sol plutôt que de les voir utilisés contre soi). Ensuite, l’efficacité d’une frappe désarmante diminuera probablement avec le temps (alors que l’autre État augmentera le niveau d’alerte de ses forces et les dispersera), renforçant là encore les incitations à frapper relativement rapidement (on parle en anglais de damage limitations window). Enfin, l’État ayant des doutes sur la survivabilité de son arsenal nucléaire sera confronté au dilemme du use it or lose it (utilise-le ou perds-le) : il est incité à en faire usage avant qu’il ne soit trop tard, sous peine de voir celui-ci être détruit.

Le cyber s’apprête donc à rejoindre la palette des instruments au service de la stratégie américaine de limitation des dommages – stratégie traditionnellement perçue comme déstabilisante, voire dangereuse. Le cyber n’est cependant pas un instrument comme les autres, ses caractéristiques propres, sur lesquelles nous reviendrons plus loin, le distinguant nettement des autres moyens à la disposition de Washington. Cette spécificité du cyber rend nécessaire de s’interroger sur les conséquences possibles de son emploi dans une logique de contre-force. Alors que la stratégie de limitation des dommages apparaît, en soi, déstabilisatrice, la question est de savoir si le cyber aura pour effet d’atténuer ou au contraire d’exacerber les risques liés à cette stratégie.

Nous procéderons en deux temps. Dans une première partie, il s’agira de montrer que le cyber fait désormais officiellement partie de la palette de moyens auxquels les États-Unis comptent recourir pour neutraliser de façon préemptive certaines composantes de l’arsenal nucléaire d’un adversaire potentiel. Cette partie nous permettra également d’étudier quelle pourrait être la contribution concrète du cyber aux opérations de contre-force. Dans une seconde partie, nous réfléchirons aux enjeux spécifiques que pose l’emploi du cyber dans une logique de contre-force, en partant du constat d’une double spécificité des opérations cyber liée à leur caractère préventif et clandestin. La thèse que nous défendrons alors est que tout instrument participant d’une posture de limitation des dommages est déstabilisant, mais que le cyber pourrait bien s’avérer plus déstabilisant que les autres.

I – L’intégration du cyber dans la panoplie des moyens de contre-force américains

Il s’agira dans cette première partie, d’une part, de démontrer que les États-Unis ont officiellement embrassé l’idée d’actions cyber contre des composantes de l’arsenal nucléaire d’autres États et, d’autre part, de passer brièvement en revue les cibles potentielles ainsi que les effets possibles recherchés d’une opération cyber de contre-force.

A – Le cyber et la notion de left of launch missile defense

Le recours à des moyens cyber dans une logique de contre-force a commencé à être évoqué officiellement aux États-Unis dans le cadre d’une réflexion sur l’évolution de leur stratégie en termes de défense anti-missile. À l’origine de cette réflexion se trouve le constat d’une insuffisance des systèmes de défense active (c’est-à-dire visant à l’interception en vol des missiles), alors que ceux-ci se sont avérés être d’une efficacité douteuse[5], qu’ils coûtent extrêmement cher et ne sont pas dimensionnés pour faire face à l’accroissement des arsenaux adverses. Dans ce contexte, il est proposé d’adopter une nouvelle vision, plus englobante, associant aux opérations right of launch d’interception des missiles en vol, après leur lancement, des opérations left of launch de neutralisation des missiles au sol, avant leur lancement. L’idée est qu’allier « l’épée et le bouclier » permettrait d’alléger la charge des défenses actives tout en garantissant une meilleure protection. Par ailleurs, le caractère englobant de cette nouvelle vision se retrouve également dans les moyens envisagés pour mener les opérations offensives. Ainsi est soulignée la nécessité de combiner moyens cinétiques et non cinétiques, au premier rang desquels le cyber.

Cette nouvelle stratégie a d’abord été esquissée dans un document du chef d’état-major interarmées, datant de décembre 2013, et intitulé Joint integrated air and missile defense : vision 2020. Ce document présente l’idée que se faisait alors le président des chefs d’état-major interarmées (chairman of the joint chiefs of staff) du futur des défenses anti-missile et anti-aérienne. Il commence par décrire un environnement stratégique caractérisé d’une part par une augmentation qualitative et quantitative des systèmes à la disposition des adversaires potentiels des États-Unis et, d’autre part, par un déclin des budgets de la défense et donc des ressources disponibles pour faire face à ces menaces (Chairman of the Joint Chiefs of Staff 2013 : 1). Pour répondre à ce double défi, la solution préconisée est celle d’une fusion de « toutes les capacités – défensive, passive, offensive, cinétique, non cinétique » pour donner naissance à une force « totale [comprehensive], capable d’empêcher un adversaire d’employer effectivement ses armes aériennes offensives et ses missiles » (ibid.). Le cyber est expressément mentionné parmi les options non cinétiques envisagées.

Un peu moins d’un an après ce premier document, les chefs d’état-major de la Marine et de l’Armée cosignaient une lettre à l’intention du ministre de la Défense intitulée : « Adapter la stratégie de défense anti-missile balistique » (Greenert et Odierno 2014 : 1). S’inquiétant du caractère financièrement insoutenable d’une stratégie fondée principalement sur l’interception en vol des missiles, ils appelaient à une réévaluation de cette stratégie. Leur préférence allait à une nouvelle « approche holistique, qui serait davantage viable et plus rentable, intégrant des [opérations] “left of launch” et d’autres moyens non cinétiques » (Greenert et Odierno 2014 : 1).

Depuis cet appel, l’idée de left of launch missile defense s’est très largement répandue, s’affirmant comme l’un des concepts à la mode dans les milieux proches du Pentagone et se retrouvant fréquemment dans les discours des responsables civils et militaires du ministère de la Défense (Broad et Sanger 2017b). Surtout, cette notion fait désormais partie prenante de la doctrine officielle des États-Unis, ainsi qu’en attestent trois documents importants rédigés depuis 2017.

Le premier, intitulé Joint Publication 3-01 : Countering Air and Missile Threats, présente la doctrine américaine en termes d’opérations interarmées pour contrer les menaces aériennes et les missiles. Celle-ci prévoit une intégration des « opérations offensives et défensives » afin de « neutraliser ou détruire les avions et missiles ennemis, aussi bien avant qu’après leur lancement » (Chairman of the Joint Chiefs of Staff 2017 : 24). Elle annonce de même que ces opérations seront conduites « à travers tout le spectre du conflit, en utilisant tous les moyens » (ibid.), dont, bien sûr, les moyens cyber, qui n’étaient pas mentionnés dans la précédente version de ce document datant de 2012 (Pomerleau 2017). Les « opérations offensives dans le cyberespace » font même l’objet d’un développement spécifique, lors duquel est ouvertement mentionnée la possibilité qu’elles soient utilisées pour « empêcher le lancement » de missiles (Chairman of the Joint Chiefs of Staff 2017 : 82).

Le deuxième document est un rapport à l’attention du Congrès, partiellement déclassifié, qui décrit « la politique déclaratoire, le concept d’opérations, et les consignes d’emploi relatives aux capacités “left of launch” » (United States Secretary of Defense et Chairman of the Joint Chiefs of Staff 2017). Plusieurs éléments contenus dans ce document méritent d’être relevés. Tout d’abord, il est indiqué que les États-Unis se réservent le droit de lancer des opérations offensives du type left of launch « avant que le conflit ne commence […] ou après que le conflit a commencé » (United States Secretary of Defense et Chairman of the Joint Chiefs of Staff 2017 : 1). Les États-Unis envisagent donc un scénario dans lequel ils agiraient de manière préemptive pour neutraliser tout ou partie de l’arsenal de leur adversaire avant même le début des hostilités. Cette position est justifiée par le droit à la légitime défense face à une attaque perçue comme « imminente ». Toutefois, ce critère de l’imminence n’est pas défini uniquement par rapport à la temporalité et à la probabilité d’une attaque adverse : il sera également évalué en fonction « des blessures, pertes et dégâts qui résulteraient probablement de l’attaque en l’absence d’action contraire » (United States Secretary of Defense et Chairman of the Joint Chiefs of Staff 2017 : 2). Par ailleurs, ce document rappelle que les actions envisagées pourraient être cinétiques ou non cinétiques, et énonce que « certaines actions ne constitueraient pas nécessairement une forme de recours à la force telle que définie par la charte des Nations Unies », notamment celles consistant à « développer des capacités qui pourraient [ensuite] être utilisées en réponse à une attaque imminente[6] » (United States Secretary of Defense et Chairman of the Joint Chiefs of Staff 2017 : 2). Il s’agit ici d’une référence évidente au cyber, qui nécessite une infiltration préalable des systèmes adverses afin d’opérer un « prépositionnement » de l’équivalent de « charges » cyber qui pourront être activées à un moment ultérieur.

Enfin, le troisième document est la Missile Defense Review publiée par l’administration Trump en janvier 2019. Celle-ci énonce l’adoption d’une « stratégie totale [comprehensive] » reposant sur trois éléments complémentaires : les défenses actives, chargées d’intercepter en vol les missiles adverses ; les défenses passives, qui visent à atténuer les effets d’une attaque grâce à l’emploi de techniques comme le durcissement ou la dispersion ; et, « si la dissuasion échoue, des opérations offensives pour neutraliser les missiles [ennemis] avant leur lancement » (United States Department of Defense 2019 : 32). L’ambition générale derrière cette intégration d’opérations défensives et offensives est clairement assumée : « [les défenses actives] apportent une option complémentaire aux frappes offensives pour empêcher [l’infliction] de dommages aux États-Unis » (ibid : 29).

Il ressort de ces documents que nous sommes bel et bien passés d’une phase de réflexion à une phase de mise en oeuvre de cette nouvelle vision de la défense anti-missile qui inclut, entre autres, le recours à des moyens cyber pour mener des attaques préemptives contre l’arsenal d’autres États. En cela, après avoir déjà eu recours au cyber dans le cadre de la lutte contre la prolifération nucléaire et balistique, il est clair que les États-Unis comptent désormais faire du cyber un instrument de contre-force.

B – Les contributions possibles du cyber aux opérations de contre-force

Les États-Unis n’ont évidemment pas rendu publique la nature concrète des opérations cyber de contre-force qu’ils entendent mener. Par ailleurs, il est extrêmement difficile d’évaluer la faisabilité technique d’opérations cyber contre des composantes de l’arsenal nucléaire d’États qui en sont dotés, du fait tout autant de la complexité des enjeux cyber que du secret qui entoure les arsenaux et les procédures des chaînes de commandement nucléaires[7]. Dans ce contexte d’incertitude généralisée sur ce qui se fait et pourrait se faire (Lindsay 2013 ; Panda 2018), nous présenterons ci-dessous des scénarios envisageables, sans nous aventurer à nous prononcer sur leur degré de crédibilité.

En théorie, les cibles potentielles sont multiples et n’importe quelle composante de l’appareil dissuasif d’un État pourrait être victime d’un sabotage cyber (Lindsay 2019). Nous distinguerons trois grandes catégories de cibles. Premièrement, des opérations cyber pourraient chercher à compromettre les systèmes de commandement et contrôle nucléaires (nc2) qui servent à transmettre l’ordre de mise à feu, depuis les décideurs politiques jusqu’aux systèmes d’armes. Les États-Unis s’intéressent depuis longtemps à différents moyens de neutraliser l’arsenal d’un adversaire potentiel au moyen d’attaques contre son système de nc2. Pendant la guerre froide, ces efforts ont notamment pris la forme d’un programme de recherche dénommé « Canopy Wing », visant, entre autres, à développer des moyens de guerre électronique pour bloquer les communications depuis le haut commandement soviétique vers ses forces stratégiques (Fischer 2014). Les opérations cyber pourraient prendre le relais de ces tentatives et cibler tant les systèmes de communication qui relient les décideurs politiques aux opérateurs des systèmes d’armes que ceux qui relient les opérateurs à leurs systèmes d’armes. L’effet recherché consisterait avant tout à prévenir la transmission de l’ordre nucléaire ainsi que des consignes et informations nécessaires à l’exécution de la mission (telles que, par exemple, les coordonnées de la cible attribuée au missile). Cet effet pourrait être obtenu soit en bloquant, soit en corrompant les flux de données au sein du système nc2. Relevons que le scénario envisagé ici s’est déjà produit de façon accidentelle en 2010, quand un launch center américain a perdu contact pendant 45 minutes avec les 50 missiles balistiques intercontinentaux en silo sous son contrôle (Blair 2010)[8].

Deuxièmement, des opérations cyber pourraient viser les armes nucléaires elles-mêmes (l’on inclut dans cette catégorie à la fois les missiles et les têtes nucléaires). L’objectif pourrait être de nuire au bon fonctionnement de la mise à feu du missile (pour l’empêcher de décoller, voire pour entraîner sa destruction), de provoquer un écrasement ou une explosion du missile peu après son décollage[9], ou d’introduire « des défauts dans la conception des têtes nucléaires, afin que n’importe quelle tête arrivante n’explose pas » (John Harvey cité dans Long 2017 : 21).

Enfin, troisièmement, il pourrait être tentant de s’en prendre aux plateformes utilisées pour transporter et lancer les missiles nucléaires (Bluesteen et Wasson 2018) et notamment, les sous-marins nucléaires lanceurs d’engins (snle) ainsi que les tracteurs-érecteurs-lanceurs (tel). Les snle sont généralement considérés comme la composante la plus à même de survivre à une attaque désarmante et donc comme celle offrant le plus de garanties en termes de capacité de frappe en second. Cela est dû à la très grande difficulté de les détecter une fois qu’ils se sont « fondus » dans les océans. Un sabotage cyber des snle pourrait compromettre leur furtivité, les rendant dès lors vulnérables. De même, certains systèmes à bord des snle (chauderie nucléaire, systèmes de production d’oxygène et d’eau douce, etc.) pourraient être sabotés, ce qui pourrait mener jusqu’à la perte du navire. Dans le cadre des débats sur le renouvellement des snle britanniques, plusieurs rapports ont été rédigés, étudiant les vulnérabilités cyber potentielles de ceux-ci (Abaimov et Ingram 2017 ; Futter 2016a). Les tracteurs-érecteurs-lanceurs, qui correspondent aux véhicules transportant les « missiles mobiles », constituent également une cible de choix. Là encore, une opération cyber pourrait viser à révéler leur localisation, permettant ensuite leur destruction par des moyens conventionnels ou nucléaires. Une autre hypothèse consisterait à les paralyser, les rendant incapables de se déplacer (et de rejoindre un site de lancement) ou de se mettre en position de tir (Long 2017).

Il ressort de ce rapide survol des cibles potentielles d’opérations cyber de contre-force que l’effet recherché de ces opérations peut être de trois natures différentes. Il peut s’agir d’une part de s’attaquer à la capacité d’un État d’utiliser ses missiles comme il le souhaite ; d’autre part de détruire ses missiles ; et enfin, de rendre possible la destruction de ses missiles par une frappe cinétique. Dans ces deux derniers cas, l’effet est définitif. En revanche, dans le premier cas, l’effet ne sera probablement que temporaire : l’État adverse recouvrera à un moment ou à un autre sa capacité de communiquer ou de lancer ses missiles. Ce faisant, ce type particulier d’opérations cyber ne permettra pas d’éliminer la menace mais simplement de la retarder. En toute hypothèse, ces opérations cyber serviront donc avant tout à gagner du temps, et seront utilisées en combinaison avec des opérations de frappes conventionnelles ou nucléaires. Dès lors, l’option cyber doit probablement être appréhendée non pas comme une alternative aux autres modalités d’action de contre-force, mais plutôt comme un démultiplicateur de (contre)-force, augmentant la probabilité de succès des opérations « classiques » de contre-force (Gartzke 2013 ; Long 2017).

Alors que les cibles potentielles et les points d’entrée d’une infiltration cyber de l’appareil dissuasif d’un État doté paraissent à première vue nombreux, il ne faut pas pour autant sous-estimer la difficulté de la tâche. Mener une opération cyber de contre-force nécessite de surmonter d’importants écueils en termes de renseignement et de reconnaissance des systèmes et réseaux informatiques à infiltrer, de développement et de test des vecteurs et charges cyber qui seront employés, ainsi que d’accès au réseau ciblé, très certainement isolé physiquement et bien protégé. Surmonter ces écueils nécessite un investissement considérable en temps et en ressources financières et humaines. Ainsi que l’écrit Jon Lindsay (2019 : 11), « il s’agit de tâches difficiles, y compris pour des agences de renseignements aussi matures que la nsa et la cia[10] ».

L’importance de ces prérequis, tout particulièrement en termes de collecte de renseignements, signifie que le nombre de cibles visées sera très probablement limité (Long 2017). Il ne faut donc pas s’attendre à des opérations cyber à travers l’ensemble des composantes de l’arsenal nucléaire adverse, mais plutôt à quelques opérations ciblées. Cette caractéristique vient conforter l’idée selon laquelle le cyber ne sera pas employé seul, mais en combinaison avec des moyens conventionnels ou nucléaires. Par ailleurs, cela rend les systèmes de commandement et contrôle nucléaires d’autant plus attrayants comme cibles des opérations cyber de contre-force. En effet, pour des États ayant des arsenaux d’une certaine taille, l’impact d’un sabotage cyber de leurs systèmes de nc2 (compromettant leur capacité à transmettre un ordre nucléaire) sera plus grand que celui d’un sabotage cyber qui ne neutraliserait que quelques-uns de leurs missiles ou de leurs plateformes et en laisserait de nombreux autres opérationnels.

Relevons enfin deux autres limites de l’usage du cyber dans une logique de contre-force. D’une part, le cyber constituera un instrument de contre-force extrêmement peu réactif, en raison des efforts et du temps nécessaires à sa mise en oeuvre : cibler un système particulier requiert une très longue préparation, qu’il convient donc d’engager bien avant le déclenchement d’une crise (Long 2017). D’autre part, même si l’opération est répétée au préalable, il n’est pas certain qu’une fois lancée elle se déroule parfaitement comme prévu. De fait, il n’est pas sûr que les responsables militaires et politiques puissent avoir une totale confiance dans l’efficacité des opérations cyber entreprises. Cette incertitude rend, là encore, improbable l’emploi du cyber seul pour mener une action de contre-force.

II – Les enjeux que soulève le recours au cyber dans une logique de contre-force

Nous venons de voir que le cyber a rejoint la panoplie des moyens de contre-force américains et qu’il pourrait être utilisé pour saboter certains éléments de l’arsenal nucléaire d’autres États. Cette évolution est en soi déstabilisatrice, puisqu’elle participe d’un renforcement des capacités américaines de limitation des dommages et, en contrepoint, d’un affaiblissement de la survivabilité des arsenaux nucléaires des autres États. Cet effet déstabilisateur n’est pas propre au cyber, mais à la mission qui lui est confiée – il concerne en fait tout instrument mobilisé dans une logique de limitation des dommages.

Pour autant, il convient aussi de relever que le cyber est un instrument à part : il dispose de caractéristiques propres qui le distinguent nettement des autres instruments pouvant être utilisés dans le cadre d’une stratégie de limitation des dommages. En l’occurrence, l’emploi du cyber dans une logique de contre-force se spécifie, d’une part, par la nécessité d’une infiltration préalable des réseaux ennemis – c’est-à-dire par la conduite d’opérations offensives en temps de paix – et, d’autre part, par sa clandestinité, qui rend possible l’infiltration de systèmes d’un adversaire potentiel sans que celui-ci s’en rende compte. L’objet de cette deuxième partie consistera à montrer que ces deux caractéristiques propres au cyber viennent accentuer les risques associés à l’adoption d’une stratégie de limitation des dommages. En cela, nous défendrons l’idée que tout instrument participant d’une posture de limitation des dommages est déstabilisant, mais que le cyber apparaît comme plus déstabilisant que les autres.

Nous procéderons en deux temps, en abordant et développant successivement les deux caractéristiques propres au cyber identifiées ci-dessus.

A – Des opérations au caractère préventif

La conduite d’une opération cyber de contre-force est particulièrement complexe et nécessite une longue préparation. En effet, comme le rappelle Jon Lindsay (2013 : 378), « il n’existe pas de munition [cyber] multi-usage qui pourrait simplement être pointée et tirée à son gré » contre des cibles complexes et bien protégées. Au contraire, il est nécessaire de développer un « vecteur » (pour « naviguer » dans le système informatique infiltré) et une « charge » (pour le saboter) spécifiquement conçus pour la cible visée. Ce travail « sur mesure » requiert une connaissance approfondie des réseaux informatiques de la cible, notamment pour être capable d’en découvrir les vulnérabilités qui pourront ensuite être exploitées. Ce faisant, toute opération cyber de contre-force devra être précédée par de longues opérations de reconnaissance, pour obtenir des renseignements détaillés sur les systèmes informatiques adverses (Long 2017). Dans le cas du ver Stuxnet, utilisé pour saboter les centrifugeuses de la centrale iranienne de Natanz, les opérations de reconnaissance ont débuté « plusieurs années » avant que l’attaque ne soit lancée (Lindsay 2013 : 386). Par ailleurs, la mise au point du vecteur et de la charge cyber nécessite non seulement un savoir-faire technique extrêmement poussé mais également des répétitions de l’attaque pour repérer et corriger des « bugs » éventuels et s’assurer que l’attaque se déroule bien comme souhaité (Long 2017). Par exemple, avant de le déployer contre la centrale de Natanz, les États-Unis et Israël ont utilisé la centrale israélienne de Dimona pour tester le ver Stuxnet (Lindsay 2013).

Enfin, il faut s’attendre à ce que les arsenaux nucléaires soient particulièrement bien protégés et que la plupart de leurs composantes soient isolées physiquement de tout réseau extérieur non protégé, tel qu’Internet (l’on parle d’air gap). Dès lors, il faudra trouver un moyen d’avoir accès au système ciblé afin de pouvoir y introduire le vecteur et sa charge cyber. Jon Lindsay (2013) évoque trois hypothèses possibles : le téléchargement du logiciel malveillant (malware) par un agent infiltré ; le recours à l’hameçonnage ciblé (spear phishing)[11] ; ou bien l’usage d’une « mule involontaire[12] ». Au moins deux de ces hypothèses reposent sur la conduite d’actions clandestines par des agents des services de renseignement sur le territoire de l’État ciblé.

En résumé, la conduite d’une opération cyber de contre-force ne s’improvise pas : elle repose sur un long travail de collecte de renseignements, de fabrication d’un vecteur et d’une charge cyber conçus sur mesure pour la cible, puis d’établissement d’un accès au travers de l’air gap qui protège le réseau visé. Le délai de préparation se compte très certainement en années. L’État doit donc être proactif : les différentes tâches évoquées précédemment doivent être réalisées à l’avance, afin que l’État soit effectivement en mesure de saboter l’arsenal de son adversaire dans l’hypothèse d’une crise future.

Bien sûr, la nécessité d’anticiper ne constitue en aucun cas une nouveauté des opérations de limitation des dommages. Prendre pour cible l’arsenal nucléaire adverse implique inévitablement que l’on ait mené au préalable des opérations de renseignement, afin d’une part de localiser les composantes de l’arsenal adverse et, d’autre part, d’identifier les caractéristiques de chaque cible, ce qui permettra ensuite de définir les moyens nécessaires pour les neutraliser. De même, la planification nucléaire consiste à préparer, en temps de paix, différentes options d’attaque qui pourraient être mises en oeuvre en temps de crise.

Néanmoins, l’introduction du cyber dans la panoplie des moyens de contre-force introduit bien une rupture, qui a trait à la distinction classique entre collecte de renseignements et actions clandestines. Dans le cas du cyber, il ne s’agit pas simplement d’observer et de s’informer sur les capacités militaires de son adversaire ; il s’agit déjà de passer à l’action, de mener une opération intrusive et potentiellement disruptive contre ses systèmes. En effet, même si la charge cyber n’a vocation à être déclenchée qu’en cas de crise, elle doit être prépositionnée à l’avance. Une opération cyber de contre-force nécessite donc une infiltration préalable des réseaux adverses ; elle suppose de mener en temps de paix une action offensive contre un élément de l’arsenal nucléaire adverse.

Certes, cette action offensive ne vise qu’à préparer un sabotage ultérieur et n’a pas elle-même d’effet sur le fonctionnement de l’arsenal adverse. Pour autant, il est possible de considérer que cette spécificité des opérations cyber de contre-force leur confère un caractère préventif (et non plus préemptif). En l’occurrence, la conduite d’une telle opération interviendra bien en temps de paix, dans la simple hypothèse d’une possible crise future, mais sans aucun élément attestant de l’imminence ni même de la probabilité de cette crise. Il s’agit indubitablement d’une mesure offensive prise par simple précaution, indépendamment d’une menace concrète et immédiate.

Autre enjeu que soulève la nécessité propre aux opérations cyber d’une infiltration préalable : comment réagirait un État qui découvrirait une tentative d’intrusion cyber contre un élément de son arsenal nucléaire ? Il est difficile d’imaginer une cible plus sensible, alors que les États dotés d’arsenaux nucléaires accordent une importance cruciale à la survivabilité de ceux-ci. Certes, la difficulté de découvrir d’où proviennent les attaques cyber (Rid et Buchanan 2015) signifie que l’État victime pourrait ne pas être en mesure d’identifier avec certitude, sur le plan technique, son agresseur. Néanmoins, la liste des suspects disposant à la fois du motif politique et des capacités de mener à bien une telle opération serait pour le moins réduite – possiblement même à un, voire deux États. Si l’identité de l’attaquant est établie ou fortement présumée, la découverte de l’intrusion présenterait des risques, a minima, d’augmentation des tensions et de la méfiance, voire de représailles (Long 2017 ; Lindsay 2019). S’il est peu probable qu’un État traite une tentative d’infiltration cyber contre un élément de sa force de dissuasion comme un acte de guerre, justifiant une réponse militaire d’ampleur, il ne faut pour autant pas négliger l’effet déstabilisateur d’un tel scénario. S’en prendre en temps de paix à l’arsenal nucléaire d’un autre État constitue une réelle provocation.

B – Des opérations reposant sur la clandestinité

Une deuxième spécificité des capacités cyber de contre-force est leur nécessaire invisibilité. Les États ne peuvent pas révéler leurs capacités cyber, ni même communiquer à leur sujet, au risque de les rendre inefficaces. En effet, le secret et la dissimulation s’affirment comme des conditions sine qua non du succès d’une opération cyber puisque celle-ci repose justement sur l’exploitation de vulnérabilités dont l’autre n’a pas conscience, et dont il ne doit pas prendre conscience, sous peine d’être alors capable de les corriger et de les éliminer (Gartzke 2013 ; Gartzke et Lindsay 2017). La révélation de l’existence de capacités offensives cyber permet l’adoption quasi immédiate de contre-mesures entraînant l’échec de l’opération. En cela, la préparation d’une opération cyber de contre-force est un travail minutieux, de longue haleine, qui peut néanmoins être défaite presque instantanément dès lors qu’elle est détectée.

Le maintien nécessaire du secret autour des capacités cyber nourrit une double incertitude. D’une part, il rend extrêmement compliqué, pour chaque État, d’évaluer la taille et le potentiel de « l’arsenal cyber » dont disposent les autres États, et donc de la menace générale à laquelle ils sont confrontés. Sur ce point, le cyber se distingue nettement de la plupart des autres instruments au service d’une stratégie de limitation des dommages, qui bénéficient quant à eux d’un certain degré de visibilité (Futter 2016b). Ainsi, les États sont généralement capables de se faire une idée – certes plus ou moins approximative – des capacités conventionnelles et nucléaires adverses, de même qu’il leur est possible de connaître le nombre de missiles intercepteurs déployés dans le cadre d’un système de défense anti-missile. Il leur est dès lors possible d’évaluer leurs capacités militaires au regard de la représentation qu’ils se font des capacités adverses. Dans le domaine cyber, cette tâche paraît beaucoup plus difficile : l’insaisissabilité qui le caractérise entretient l’ambiguïté tant sur l’ampleur de la menace que sur l’aptitude de l’État à y faire face.

D’autre part, la nature clandestine des opérations cyber de contre-force rend possible la compromission, en temps de paix, de systèmes participant à la posture de dissuasion nucléaire d’un autre État sans que celui-ci s’en rende compte (Gartzke et Lindsay 2017 ; Lewis et Unal 2018 ; Long 2017). Cette possibilité engendre une nouvelle incertitude : un État ne peut jamais être certain qu’il n’a pas déjà fait l’objet d’une intrusion cyber. L’absence de détection de tentatives d’intrusion peut signifier soit l’absence de tentatives d’intrusion, soit la réussite d’une intrusion clandestine. En l’occurrence, l’absence de preuve d’une intrusion n’est pas la preuve de l’absence d’intrusion. Concrètement, cela signifie, ainsi que l’écrit Andrew Futter (2016b : 4), qu’il « ne sera probablement jamais possible de savoir si les systèmes d’armes nucléaires ont été [sabotés] ou s’ils fonctionneront bien comme prévu le moment venu ».

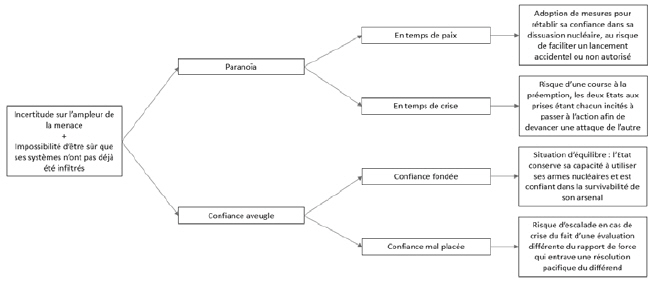

Face à cette double incertitude, deux réponses différentes semblent possibles : la paranoïa ou la confiance aveugle. À chacune correspondent des risques spécifiques.

Premièrement, la simple possibilité d’une infiltration et d’un sabotage cyber de son arsenal nucléaire, difficile à détecter, pourrait ébranler la confiance d’un État dans son appareil dissuasif (Austin et Sharikov 2016 ; Stoutland et Pitts-Kiefer 2018). Cet État, privilégiant l’hypothèse du pire, en viendrait à douter de sa capacité de faire usage de ses propres armes nucléaires, craignant, sans en avoir la preuve, d’avoir déjà fait, ou de pouvoir faire, à n’importe quel moment, l’objet d’une infiltration cyber. C’est ce que nous appellerons le scénario de la paranoïa – celle-ci pouvant être fondée, ou non, mais l’État étant de toute manière incapable de le déterminer avec certitude. Il est intéressant ici de révéler que ce n’est pas l’effectivité d’une opération cyber de contre-force, mais bien la seule possibilité d’une telle opération qui va susciter l’inquiétude et qui, en conséquence, produira potentiellement des effets déstabilisateurs (Lewis et Unal 2019).

Ces effets peuvent être de deux ordres. Tout d’abord, un État qui doute de la survivabilité de son arsenal nucléaire est incité, en temps de paix, à adopter des mesures à même de rétablir celle-ci. Il pourrait, de façon classique, décider d’augmenter la taille de son arsenal nucléaire, de renforcer le niveau d’alerte de ses forces, ou de développer de nouveaux systèmes d’armes, etc. Toutefois, la nature de la menace que posent les opérations cyber de contre-force ne se prête pas à des solutions simples. Pour atténuer la crainte d’un sabotage cyber, il convient de réduire le risque d’une infiltration réussie. Or, même le renforcement des défenses cyber n’apporterait pas de garantie absolue, puisqu’il ne permettrait pas d’apporter la preuve de l’inviolabilité des systèmes concernés et de l’absence d’intrusion adverse. De fait, la paranoïa peut se voir confortée par un sentiment d’impuissance face à la nature de la menace cyber. Quelles que soient les mesures prises, celles-ci ne parviendront pas à résoudre le dilemme lié à l’absence de preuve comme preuve de l’absence. Notons néanmoins qu’une mesure spécifique pourrait être adoptée si un État redoutait plus spécifiquement un sabotage cyber de ses systèmes de commandement et contrôle nucléaires. Ainsi, si un État doute de sa capacité à communiquer l’ordre politique d’ouverture du feu jusqu’aux opérateurs des systèmes d’armes, une solution possible serait la prédélégation de l’autorisation d’ouverture du feu. Cette mesure aurait bien sûr comme contrepartie un risque accru de lancement non autorisé par le pouvoir politique (Feaver 1997 ; Glaser et Fetter 2005 : 121).

Ensuite, la paranoïa d’un acteur pourrait renforcer le danger d’une course à la préemption en cas de crise (Schelling 1980). D’une part, l’État ayant des doutes sur sa capacité de faire usage de ses armes pourrait être tenté de les utiliser, jugeant que plus il attend, plus il laisse de temps à son adversaire pour le désarmer complétement. D’autre part, son adversaire, conscient de cette incitation à frapper le premier, pourrait lui-même prendre l’initiative d’une attaque en premier dans une logique de limitation des dommages. Ces deux incitations réciproques à frapper en premier se renforcent mutuellement, augmentant le risque d’une escalade rapide du conflit. Ici, le cyber n’introduit pas de risque nouveau, mais il exacerbe un risque consubstantiel à la stratégie de limitation des dommages.

Deuxièmement, en l’absence de preuve de l’infiltration de ses systèmes, un État pourrait conclure que ces derniers n’ont pas fait l’objet d’une infiltration et qu’ils demeurent opérationnels. Serein, l’État ne doute pas de sa pleine maîtrise des composantes de sa dissuasion nucléaire. Ce scénario devient problématique quand la confiance de l’État est mal placée, c’est-à-dire dans l’hypothèse où l’État persiste à penser que ses systèmes n’ont pas été sabotés alors même qu’ils l’ont été. La situation en question correspond à celle du lancement d’une opération cyber de contre-force qui, parce qu’elle est clandestine, n’est pas détectée et aboutit au sabotage d’une partie de l’arsenal nucléaire de l’État visé sans que celui-ci en ait conscience.

De cette situation découle ce que Gartzke et Lindsay (2017) ont appelé le « problème de l’engagement cyber » (cyber commitment problem). Leur contribution, stimulante théoriquement, est d’autant plus intéressante symboliquement que ces deux auteurs avaient auparavant cherché à relativiser l’impact du cyber pour les relations interétatiques, défendant l’un, « le mythe » (Gartzke 2013), l’autre, les « limites » (Lindsay 2013) de la « cyber guerre ». Dans leur contribution commune, ils ne renient pas leurs travaux précédents mais soulignent que le cyber peut être vu « comme incroyablement déstabilisant dans de rares situations » (Gartzke et Lindsay 2017 : 37), notamment quand il est utilisé dans une logique de contre-force pour mener « des attaques clandestines qui restent invisibles pour la cible » (Gartzke et Lindsay 2017 : 38).

Concrètement, le risque ici est celui d’une asymétrie en termes d’évaluation du rapport de force – asymétrie qui pourrait empêcher les deux acteurs aux prises de parvenir à résoudre pacifiquement leur différend en cas de crise. L’État a, qui a conduit une opération cyber de contre-force, sait qu’il dispose d’un avantage et qu’il pourrait, en cas d’escalade des tensions, désarmer son adversaire. Toutefois, cet État a ne peut pas alerter son rival de cette possibilité, puisque cela permettrait alors à l’État b d’adopter des contre-mesures. L’État b reste de fait ignorant de la vulnérabilité de son appareil dissuasif. En cas de crise, ce différentiel de connaissance peut avoir un effet pervers : alors que l’État a ne voit pas l’intérêt de faire des concessions, voire qu’il se montre plus exigeant (puisqu’il se sait en position de force), l’État b, qui ne se sait pas en position de faiblesse, refuse quant à lui de faire les concessions qui s’imposent, voire surenchérit. Cela pourrait résulter en une accentuation de la crise, avec une prise de risque plus importante de la part des deux acteurs, jusqu’à ce que « l’un ou l’autre conclue que la dissuasion a échoué » et lance une attaque pour « essayer de limiter les dommages que l’autre peut infliger » (Gartzke et Lindsay 2017 : 43). Le mécanisme provoquant l’échec des négociations pacifiques est tout à fait similaire à celui mis en avant par James Fearon (1995) dans le cadre de son explication rationaliste des guerres : c’est bien l’incapacité des acteurs à s’entendre sur le rapport de force, du fait de la possession d’informations privées, qui les empêche in fine de résoudre pacifiquement leur crise.

Il convient selon nous de nuancer quelque peu le risque que présente ce scénario de la confiance mal placée. En effet, l’État a ne peut se permettre de risquer un échec de la dissuasion que s’il a la garantie de ne pas en subir les conséquences – sous la forme d’une attaque nucléaire contre son territoire. La simple possibilité de réduire les dommages (par opposition à l’élimination des dommages) ne paraît pas suffisante pour justifier de courir le risque d’un échec des négociations pacifiques. Comme l’écrivent Glaser et Fetter (2016 : 59) : « Il y a très peu d’actions, s’il en existe même, que les responsables américains accepteraient de poursuivre s’ils pensaient qu’agir ainsi pourrait mener à la destruction ne serait-ce que d’une seule ville américaine ». Autrement dit, la dynamique décrite par Gartzke et Lindsay ne jouerait probablement que si l’État a parvenait à la conviction que ses capacités cyber de contre-force lui permettraient d’être complètement à l’abri d’une attaque nucléaire contre son territoire. Sans cette conviction, ses capacités cyber de contre-force ne lui apporteraient pas vraiment d’avantages – ou, du moins, ne lui apporteraient pas un avantage suffisant pour qu’il puisse l’exploiter à la table des négociations, au risque de provoquer un échec de la dissuasion. Or, comme nous l’avons vu précédemment, il est improbable à court terme qu’un État puisse avoir une pleine confiance dans l’efficacité de ses moyens cyber de contre-force, a fortiori pour désarmer entièrement un autre État.

Figure 1

Réactions et conséquences possibles de la double incertitude qui découle du caractère clandestin des opérations cyber de contre-force

En conclusion, il ressort de nos développements que le recours au cyber dans une logique de contre-force risque d’aggraver les effets déstabilisateurs traditionnellement associés à la stratégie de limitation des dommages. Certes, le cyber ne va probablement pas révolutionner les capacités de contre-force, ne constituant pas une « solution miracle » à même de se substituer aux autres moyens de contre-force pour permettre à lui seul, en quelques clics de souris, de saboter l’arsenal nucléaire d’autres États. Le cyber peut jouer un rôle utile dans le cadre d’opérations de contre-force, mais avant tout en combinaison avec d’autres moyens, conventionnels ou nucléaires. Pour autant, le cyber ne saurait être considéré comme un instrument de contre-force comme les autres. Ses caractéristiques propres en font un outil à part, qui augure d’une nouvelle manière de s’en prendre, préventivement et furtivement, aux capacités de représailles d’États dotés de capacités nucléaires. La position défendue dans cet article est que ces caractéristiques pourraient changer la nature des opérations de limitation des dommages et en accentuer les dangers. D’une part, la nécessité d’une infiltration préalable des systèmes adverses, en temps de paix, confère aux opérations cyber de contre-force un indéniable caractère préventif. D’autre part, la clandestinité des opérations cyber pourrait contribuer à l’émergence d’un dangereux climat de paranoïa, dans lequel des États dotés d’un arsenal nucléaire et confrontés à une menace « invisible » en viendraient à douter de leur capacité de faire usage de leurs armes. Dans ce contexte, il n’est pas sûr – loin de là – que les bénéfices attendus de l’intégration du cyber aux capacités de contre-force puissent justifier les risques de déstabilisation, voire, en cas de crise, d’escalade que celle-ci implique.

Parties annexes

Remerciements

L’auteur tient à remercier tout particulièrement Sébastien Laurent de l’avoir incité à explorer les liens entre cyber et dissuasion nucléaire, d’abord lors d’un workshop à l’Université de Bordeaux, puis dans le cadre de cet article (qui a également bénéficié de ses relectures et commentaires).

Note biographique

Adrien Schu est maître de conférences en science politique à l’Université de Bordeaux, rattaché à l’Institut de recherche Montesquieu.

Notes

-

[1]

Dans cet article, le terme « cyber » est utilisé de manière restrictive, se rapportant uniquement à la programmation informatique des appareils de traitement de données (c’est-à-dire des ordinateurs). Quand nous parlerons d’emploi du cyber dans une logique de contre-force, nous nous intéresserons en fait à une nouvelle manière de saboter, non plus physiquement, mais au travers de lignes de codes, certaines composantes de l’arsenal nucléaire d’un autre État.

-

[2]

Le ver Stuxnet est apparemment le fruit d’une collaboration israélo-américaine. Ciblant la centrale de Natanz, il visait à endommager progressivement les centrifugeuses utilisées pour l’enrichissement de l’uranium, en faisant accélérer ou ralentir leur rotation dans un mouvement pour lequel elles n’avaient pas été conçues. L’objectif n’était pas de causer une panne brutale, mais de provoquer au fur et à mesure une usure des centrifugeuses, afin que l’opération ne soit pas détectée par les Iraniens. Stuxnet aurait forcé l’Iran à remplacer un millier de centrifugeuses environ (Farwell et Rohozinsk 2011 ; Lindsay 2013).

-

[3]

Ces moyens défensifs recouvrent avant tout la mise sur pied d’un système de défense anti-missile visant à intercepter en vol les missiles arrivants, soit par collision à très grande vitesse avec un missile intercepteur, soit par détonation d’une ogive nucléaire. Des recherches portent aujourd’hui également sur l’utilisation d’armes à énergie dirigée, s’appuyant notamment sur la technologie des lasers et des faisceaux à particules neutres (Schu 2019).

-

[4]

Un missile balistique sol-sol mettrait un peu moins de 30 minutes pour parcourir la distance entre les États-Unis et la Russie. Pour pouvoir procéder au lancement de ses propres missiles avant que les missiles adverses n’arrivent, il conviendrait donc que l’ensemble des étapes de la chaîne de commandement et contrôle nucléaires (détection du tir adverse, évaluation de la menace, remontée de l’information jusqu’aux autorités politiques, consultations et prise de décision, communication de l’ordre, réception et décodage de l’ordre, procédure de lancement des missiles) soient réalisées dans ce délai (Lewis 2017b). Cette posture est souvent jugée dangereuse, car la décision politique de répondre ou non à ce qui est perçu, à tort ou à raison, comme une attaque doit intervenir dans un délai de quelques minutes à peine, sans véritable délibération. Or, à plusieurs reprises déjà, tant les États-Unis que l’urss et la Russie ont été confrontés à une situation qui laissait penser, à tort, qu’une attaque nucléaire les visant était en cours (Union of Concerned Scientists 2015).

-

[5]

Par exemple, le système anti-missile chargé de défendre le territoire continental des États-Unis, dénommé « Ground-based Midcourse Defense », a un taux de réussite aux essais de 55 % à peine, alors même que ces essais sont pourtant réalisés dans des conditions extrêmement favorables (Korda et Kristensen 2019 ; Wright 2019).

-

[6]

Déjà le Manuel de Tallinn mentionnait que des opérations d’intrusion cyber visant à prépositionner des charges cyber activables plus tard ne constituaient pas une forme de recours à la force. Ce manuel, rédigé par un groupe d’experts à l’initiative de l’Organisation de l’Atlantique Nord (Otan), visait à étudier dans quelle mesure, et de quelle manière, le droit international était transposable au cas de la « cyber guerre ». Le premier tome, publié en 2013, portait plus spécifiquement sur les questions de jus ad bellum et de jus in bello. Au détour d’un paragraphe, il est effectivement proposé de distinguer entre « les actions préparatoires et celles qui constituent la phase initiale d’une attaque ». Concrètement, il est jugé que « si un initiateur est simplement en train d’acquérir la capacité d’initier une attaque armée dans le futur », l’État visé ne peut pas faire valoir son droit à la légitime défense, le « critère de l’imminence [d’une attaque armée n’étant] pas rempli » (Schmitt 2013 : 62). Autrement dit, l’intrusion elle-même ne constitue pas une forme de recours à la force : seule l’activation de la charge cyber prépositionnée s’apparenterait à une forme de recours à la force.

-

[7]

Benoît Pelopidas (2019 : 4) parle à ce propos des « défis méthodologiques du secret persistant sur les questions nucléaires ».

-

[8]

En l’absence de cas empirique connu d’opérations cyber contre des éléments de l’arsenal nucléaire d’États qui en sont dotés, il est fréquent dans la littérature de s’appuyer sur des situations qui se sont déjà produites, mais de manière accidentelle, pour illustrer ce que pourrait accomplir une opération cyber (Futter 2018 ; Stoutland et Pitts-Kiefer 2018). Il existe ainsi de nombreux cas, dans l’histoire de la dissuasion nucléaire, de défaillances liées aux équipements informatiques entendus au sens large. L’idée sous-jacente ici est qu’un incident qui s’est produit accidentellement pourrait très bien être reproduit de manière volontaire dans le cadre d’une opération cyber. Notons cependant – et c’est un point méthodologique qui n’a pas suffisamment attiré l’attention jusqu’à présent – que le fait qu’un incident se produise accidentellement ne nous renseigne en aucun cas sur la difficulté à le reproduire de manière volontaire (Gartzke 2013 ; Lindsay 2013).

-

[9]

La destruction du missile aurait alors lieu après son lancement. Pour autant, cette hypothèse est quand même considérée comme relevant d’une opération left of launch par les États-Unis. Cela s’explique probablement au moins en partie par le fait que la destruction serait causée par l’activation d’une charge cyber qui aurait été prépositionnée dans le cadre d’une opération cyber d’infiltration antérieure au lancement.

-

[10]

La National Security Agency (nsa) et la Central Intelligence Agency (cia) sont deux agences de renseignement américaines.

-

[11]

Le spear phishing consiste à envoyer un courriel à un individu afin de l’inciter à ouvrir une pièce jointe contaminée ou à cliquer sur un lien vers un site Internet malveillant. Sa spécificité repose d’une part sur l’usurpation de l’identité de l’expéditeur (l’attaquant se fait passer pour un collègue, un ami, etc.) et, d’autre part, sur un travail d’ingénierie sociale permettant d’adapter le contenu du courriel à la personne ciblée (pour que le courriel paraisse « authentique »).

-

[12]

Une « mule involontaire » est une personne ayant accès au réseau sécurisé que l’on cherche à infiltrer, qui va être utilisée, sans qu’elle en ait conscience, pour y introduire un logiciel malveillant. Cela suppose d’injecter au préalable le logiciel, sans qu’elle s’en rende compte, sur un support qu’elle amènera ensuite avec elle, innocemment, sur son lieu de travail.

Bibliographie

- Abaimov Stanislav et Paul Ingram, 2017, « Hacking UK Trident : A Growing Threat », Basic, juin. Consulté sur Internet (https://basicint.org/wp-content/uploads/2018/06/HACKING_UK_TRIDENT.pdf) le 18 mai 2018

- Ackerman Spencer, 2018, « Revealed : Pentagon Push to Hack Nuke Missiles Before They Launch », The Daily Beast, 22 mai. Consulté sur Internet (https://www.thedailybeast.com/revealed-pentagon-push-to-hack-nuke-missiles-before-they-launch) le 30 janvier 2020.

- Acton James M., 2013, Silver Bullet ? Asking the Right Questions About Conventional Prompt Global Strike, Washington (DC), Carnegie Endowment for International Peace.

- Austin Greg et Pavel Sharikov, 2016, « “Pre-emption Is Victory” : Aggravated Nuclear Instability of the InformationAage », The Nonproliferation Review, vol. 23, nos 5-6 : 691-704.

- Ball Desmond et Jeffrey T. Richelson (dir.), 1986, Strategic Nuclear Targeting, Ithaca, Cornell University Press.

- Blair Bruce, 2010, « Could Terrorists Launch America’s Nuclear Missiles ? », Time Magazine, 11 novembre. Consulté sur Internet (http://content.time.com/time/nation/article/0,8599,2030685,00.html) le 1er juin 2019.

- Bluesteen Christopher E. et Jesse T. Wasson, 2018, « Taking the Archers for Granted : Emerging Threats to Nuclear Weapon Delivery Systems », Defence Studies, vol. 18, no 4 : 433-453.

- Broad William J. et David E. Sanger, 2017a, « Trump Inherits a Secret Cyberwar Against North Korean Missiles », TheNew York Times, 5 mars. Consulté sur Internet (https://www.nytimes.com/2017/03/04/world/asia/north-korea-missile-program-sabotage.html?smid=tw-share&mtrref=www.businessinsider.com&_r=1) le 30 janvier 2020

- Broad William J. et David E. Sanger, 2017b, « U.S. Strategy to Hobble North Korea Was Hidden in Plain Sight », TheNew York Times, 5 mars. Consulté sur Internet (https://www.nytimes.com/2017/03/04/world/asia/left-of-launch-missile-defense.html) le 30 janvier 2020

- Brustlein Corentin, 2015, « Conventionalizing Deterrence ? u.s. Prompt Strike Programs and Their Limits », Proliferation Papers, no 52, Institut français des relations internationales.

- Caylor Matt, 2016, « The Cyber Threat to Nuclear Deterrence », War on the Rocks, 1er février. Consulté sur Internet (https://warontherocks.com/2016/02/the-cyber-threat-to-nuclear-deterrence/) le 29 janvier 2020.

- Chairman of the Joint Chiefs of Staff, 2013, Joint Integrated Air and Missile Defense : Vision 2020. Consulté sur Internet (https://www.jcs.mil/Portals/36/Documents/Publications/JointIAMDVision2020.pdf) le 30 janvier 2020

- Chairman of the Joint Chiefs of Staff, 2017, Countering Air and Missile Threats, Joint Publication 3-01. Consulté sur Internet (https://www.jcs.mil/Portals/36/Documents/Doctrine/pubs/jp3_01_pa.pdf) le 30 janvier 2020

- Farwell James P. et Rafal Rohozinski, 2011, « Stuxnet and the Future of Cyber War », Survival, vol. 53, no 1 : 23-40

- Fearon James D., 1995, « Rationalist Explanations for War », International Organization, vol. 49, no 3 : 379-414.

- Feaver Peter D., 1997, « Neooptimists and Proliferation’s Enduring Problems », Security Studies, vol. 6, no 4 : 93-125.

- Fischer Benjamin B., 2014, « Canopy Wing : The u.s. War Plan that Gave the East Germans Goose Bumps », International Journal of Intelligence and Counterintelligence, vol. 27, no 3 : 431-464.

- Futter Andrew, 2016a, « Is Trident Safe from Cyber Attack ? », European Leadership Network, 5 février. Consulté sur Internet (https://www.europeanleadershipnetwork.org/report/is-trident-safe-from-cyber-attack/) le 11 mars 2020.

- Futter Andrew, 2016b, « The Dangers of Using Cyberattacks to Counter Nuclear Threats », Arms Control Today, juillet-août. Consulté sur Internet (https://www.armscontrol.org/print/7551) le 29 janvier 2020.

- Futter Andrew, 2018, Hacking the Bomb : Cyber Threats and Nuclear Weapons, Washington (DC), Georgetown University Press.

- Gartzke Erik, 2013, « The Myth of Cyberwar », International Security, vol. 38, no 2 : 41-73.

- Gartzke Erik et Jon R. Lindsay, 2017, « Thermonuclear Cyberwar », Journal of Cybersecurity, vol. 3, no 1 : 37-48.

- Glaser Charles L. et Steve Fetter, 2005, « Counterforce Revisited », International Security, vol. 30, no 2 : 84-126.

- Glaser Charles L. et Steve Fetter, 2016, « Should the United States Reject mad ? », International Security, vol. 41, no 1 : 49-98.

- Greenert Jonathan W. et Raymond T. Odierno, 2014, Adjusting the Ballistic Missile Defense Strategy, Memorandum for Secretary of Defense.

- Hruby Jill, 2019, « Russia’s New Nuclear Weapon Delivery Systems », Nuclear Threat Initiative, novembre. Consulté sur Internet (https://media.nti.org/documents/NTI-Hruby_FINAL.PDF) le 6 février 2020

- Korda Matt et Hans M. Kristensen, 2019, « us Ballistic Missile Defenses, 2019 », Bulletin of the Atomic Scientists, vol. 75, no 6 : 295-306.

- Lewis Jeffrey, 2017a, « Is the United States Really Blowing Up North Korea’s Missiles ? », Foreign Policy, 19 avril. Consulté sur Internet (https://foreignpolicy.com/2017/04/19/the-united-states-isnt-hacking-north-koreas-missile-launches/) le 11 mars 2020.

- Lewis Jeffrey, 2017b, « Is Launch Under Attack Feasible ? », Nuclear Threat Initiative. Consulté sur Internet (http://www.nti.org/analysis/articles/launch-under-attack-feasible/) le 13 mars 2020.

- Lewis Patricia et Beyza Unal, 2018, « Cybersecurity of Nuclear Weapons Systems : Threats, Vulnerabilities, and Consequences », Chatham House, The Royal Institute of International Affairs. Consulté sur Internet (http://www.menacs.org/wp-content/uploads/2018/01/Beyza_Cybersecurity-nw.pdf) le 18 mai 2018

- Lewis Patricia et Beyza Unal, 2019, « The Destabilizing Danger of Cyberattacks on Missile Systems », Chatham House, The Royal Institute of International Affairs, 2 juillet. Consulté sur Internet (https://www.chathamhouse.org/expert/comment/destabilizing-danger-cyberattacks-missile-systems) le 30 janvier 2020.

- Lieber Keir A. et Daryl G. Press, 2013, « The New Era of Nuclear Weapons, Deterrence, and Conflict », Strategic Studies Quarterly, vol. 7, no 1 : 3-14.

- Lieber Keir A. et Daryl G. Press, 2017, « The New Era of Counterforce : Technological Change and the Future of Nuclear Deterrence », International Security, vol. 41, no 4 : 9-49.

- Lindsay Jon R., 2013, « Stuxnet and the Limits of Cyber Warfare », Security Studies, vol. 22, no 3 : 365-404.

- Lindsay Jon R., 2019, « Cyber Operations and Nuclear Weapons », napsn et Special Reports, 20 juin. Consulté sur Internet (https://nautilus.org/napsnet/napsnet-special-reports/cyber-operations-and-nuclear-weapons/) le 29 janvier 2020.

- Long Austin et Brendan Rittenhouse Green, 2015, « Stalking the Secure Second Strike : Intelligence, Counterforce, and Nuclear Strategy », Journal of Strategic Studies, vol. 38, nos 1-2 : 38-73.

- Long Austin, 2017, « A cyber Siop ? Operational Considerations for Strategic Offensive Cyber Planning », Journal of Cybersecurity, vol. 3, no 1 : 19-28.

- Panda Ankit, 2018, « North Korea, us “Left of Launch” Cyber Capabilities, and Deterrence », The Diplomat, 6 décembre. Consulté sur Internet (https://thediplomat.com/2018/12/north-korea-us-left-of-launch-cyber-capabilities-and-deterrence/) le 30 janvier 2020.

- Pelopidas Benoît, 2019, « France : Nuclear Command, Control, and Communications », napsn et Special Reports, 10 juin. Consulté sur Internet (https://nautilus.org/napsnet/napsnet-specia-reports/france-nuclear-command-control-and-communications/) le 29 janvier 2020.

- Pomerleau Mark, 2017, « Joint Staff Links Cyber Ops to Countering Air, Missile Threats », c4isrnet, 8 mai. Consulté sur Internet (https://www.c4isrnet.com/2017/05/08/joint-staff-links-cyber-ops-to-countering-air-missile-threats/) le 13 mars 2020.

- Rid Thomas et Ben Buchanan, 2014, « Attributing Cyber Attacks », Journal of Strategic Studies, vol. 38, nos 1-2 : 4-37.

- Schelling Thomas C., 1980, The Strategy of Conflict, Cambridge, Harvard University Press.

- Schmitt Michael N. (dir.), 2013, Tallinn Manual on the International Law Applicable to Cyber Warfare, Cambridge, Cambridge University Press.

- Schu Adrien, 2019, « Les défenses anti-missiles américaines en question », Politique étrangère, no3 : 155-166

- Stoutland Page O. et Samantha Pitts-Kiefer, 2018, « Nuclear Weapons in the New Cyber Age », Nuclear Threat Initiative, 26 septembre. Consulté sur Internet (https://www.nti.org/about/projects/cyber-nuclear-weapons-study-group/nuclear-weapons-new-cyber-age/) le 1er juillet 2019

- Union of Concerned Scientists, 2015, « Close Calls with Nuclear Weapons ». Consulté sur Internet (https://www.ucsusa.org/resources/close-calls-nuclear-weapons) le 13 mars 2020.

- United States Department of Defense, 2019, Missile Defense Review.

- United States Secretary of Defense et Chairman of the Joint Chiefs of Staff, 2017, Declaratory Policy, Concept of Operations, and Employment Guidelines for Left-of-Launch Capability, Rapport au Congrès.

- Wright David, 2019, « Decoys Used in Missile Defense Intercept Tests, 1999-2018 », Union of Concerned Scientists. Consulté sur Internet (https://s3.amazonaws.com/ucs-documents/global-security/Missile-Defense-Intercept-Test-Decoys-1999-2017_8_31_18.pdf) le 11 mars 2020.

Liste des figures

Figure 1

Réactions et conséquences possibles de la double incertitude qui découle du caractère clandestin des opérations cyber de contre-force